El presidente de la Generalitat, Pere Aragonès (d), y el consejero catalán de Empresa y Trabajo, Roger Torrent (i), muestran sus móviles. Ambos se infectaron con Pegasus / EUROPA PRESS

Así fue como Pegasus suplantó a los medios catalanes para espiar a los independentistas

Elisenda Paluzie recibió una notificación fraudulenta de Twitter, el mecanismo que utilizó el programa israelí de espionaje para infectar su terminal

20 abril, 2022 00:00Elisenda Paluzie, aún presidenta de la ANC, fue una de las presuntas víctimas del espionaje a dirigentes independentistas entre 2017 y 2020 que acaba de salir a la luz. En concreto, según el informe elaborado por Citizen Lab, el software Pegasus infectó o amenazó los dispositivos de 63 personas, el programa Candiru atacó a otras cuatro y otros dos políticos secesionistas fueron víctimas de ambos.

En el caso de la también profesora universitaria, recibió un primer intento de espionaje el 6 de mayo de 2020, mientras se encontraba en su casa teletrabajando a causa de la pandemia. El gancho: una noticia de la Assemblea Nacional Catalana (ANC), la organización que preside en la actualidad. El segundo ataque se produjo tan solo un mes después, el 10 de junio de 2020. Una fecha clave para Paluzie, que se presentaba como candidata a la presidencia de la entidad. La votación online acababa de empezar cuando recibió en su teléfono móvil una notificación fraudulenta de Twitter que imitaba el perfil de Crónica Global sobre esos comicios.

Pegasus suplantó a 'Crónica Global'

Pegasus suplantó la identidad de este y otros medios y agencias de comunicación como La Vanguardia, El Temps, Europa Press y El Confidencial para infectar los teléfonos y ordenadores de periodistas, empresarios y políticos catalanes vinculados con el independentismo, así como de su entorno más cercano. El sistema utilizado por Pegasus, explica el perito informático forense y experto en ciberseguridad Bruno Pérez, es muy similar al de cualquier phishing. “En este caso, varios de ellos fueron víctimas de smishing, tras recibir SMS con enlaces falsos”, aclara el experto.

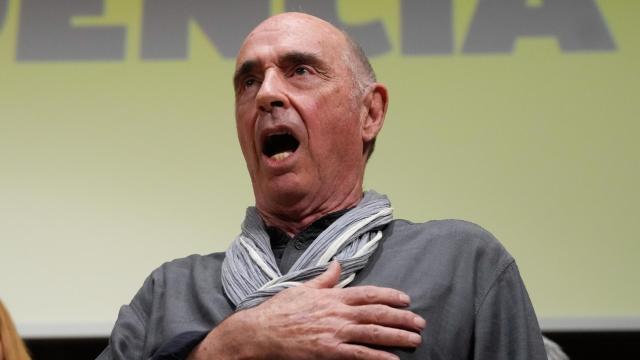

La presidenta de la ANC, Elisenda Paluzie, en una foto de archivo / Pau Venteo - EUROPA PRESS

La particularidad que ofrece este avanzado programa de espionaje israelí es que, mientras que la mayoría de phishing necesita que el usuario haga clic en el enlace, Pegasus tiene también la opción de penetrar en los dispositivos sin link, cero clic, sin que el usuario realice ninguna acción para descargarlo. “Se sirven de vulnerabilidades Zero Day en el software, que el fabricante del sistema operativo desconoce y, por lo tanto, para los que no existen parches de seguridad”, explica el experto.

Agencias gubernamentales

Existen empresas que se dedican a buscar estas brechas de seguridad de los software de los fabricantes de sistemas operativos, lo que se conoce como Hacking as a service (Hass). Cuando detectan una de estas vulnerabilidades, estas empresas pueden o bien vendérselo al fabricante para que pueda desarrollar un parche o, a espaldas del primero, ofrecérselo por una jugosa suma de dinero a un tercero.

Si cae en manos de una empresa de hacking como la israelí NSO group --la creadora de Pegasus-- puede desarrollar un malware para infiltrarse en los dispositivos de un tercero aprovechando estos fallos de seguridad. Eso sí, previo pago de sus clientes, que suelen ser agencias gubernamentales. Sin embargo, no son los únicos. “De la misma forma que existen las armas convencionales, esto no deja de ser armamento militar dentro de una ciberguerra”, señala el experto para quien, aunque a priori estos programas solo se venden a Gobiernos y agencias de inteligencia, existe un mercado negro paralelo.

No requiere de una interacción

Pegasus también utilizó SMS suplantando la identidad de empresas de mensajería o de aerolíneas para conseguir que los usuarios hicieran clic en el enlace que daba inicio a la descarga del programa malicioso. "Es ingeniería social", afirma Pérez. Pero lo que diferencia a Pegasus de otros phishing es que también dispone de una versión en la que no es necesario que el usuario realice ninguna interacción. El simple hecho de recibir la notificación es suficiente como para hackear su terminal. Cuando el programa se descarga inyecta un código “que apenas deja rastro”, explica el especialista. Precisamente el trabajo de los peritos informáticos reside en buscar cualquier indicador de compromiso que evidencia que el aparato ha podido ser víctima de este tipo de malware.

Un ejemplo de mensaje recibido de 'smishing' / PEXELS

En el denominado CatalanGate, los espías se han servido de Pegasus y Candiru, ambos paquetes de hacking de fabricación israelí pensados para la entrada ilícita a ordenadores, teléfonos, infraestructuras en red y cuentas en la nube. En el caso concreto de Candiru, fue el propio Microsoft quien dio la voz de alarma de su existencia. La empresa norteamericana descubrió que el malware había aprovechado una de sus vulnerabilidades Zero Days --desconocida hasta entonces por Microsoft y para la que no tenían parche-- para espiar a un centenar de personas en todo el mundo. Entre ellas, varios ciudadanos catalanes.

Sonido ambiente y cámaras

“A partir de estas brechas de seguridad, el malware penetra en los sistemas de forma remota y sin conocimiento ni consentimiento de los usuarios ni de los fabricantes del software”, explica Bruno Pérez. Dentro de la trama catalana, el programa de espionaje accedió al control y a los tokens de sus redes sociales, al calendario, localización, SMS, e-mails, buscador, lista de contactos, llamadas telefónicas, archivos y galería de imágenes, entre otros. Pero también a sus micrófonos y cámaras, por lo que podría haber captado el sonido ambiente, tomado fotografías o capturado sus pantallas.

Además, los ataques se circunscriben en fechas muy significativas. Coinciden con reuniones importantes en pleno auge del proceso independentista, en 2017. Las víctimas de este ataque no solo fueron los líderes, sino también su entorno más cercano. De hecho, fuentes próximas a la investigación apuntan a un espionaje que califican de "desproporcionado", en el que que las cuatro personas anónimas de la lista serían los hijos y padres de algunos de los políticos.